الجهات التخريبية تنشط بتهديداتها الرقمية المتقدمة في آسيا

جده – المؤشر الاقتصادي

أظهر نشاط الجهات التخريبية القائمة وراء التهديدات المستمرة المتقدمة في الربع الأول من العام 2020 ارتفاع الإصابة بالبرمجيات الخبيثة وتوزيعها عبر الأجهزة المحمولة، مع استهداف بعض الحملات التخريبية لهذه الأجهزة حصريًا. في الوقت نفسه، يتزايد نشاط الجهات التخريبية في آسيا، لا سيما الجديدة منها، في حين أن الجهات التقليدية المعروفة أصبحت “أكثر انتقائية” في أساليب تنفيذ عملياتها. وقد غطّى ملخص كاسبرسكي الفصلي الخاص بمعلومات التهديدات للربع الأول من 2020 هذه التوجهات وغيرها من توجهات التهديدات المتقدمة المستمرة في جميع أنحاء العالم.

واستند ملخص توجّهات الجهات التخريبية للربع الماضي على أبحاث كاسبرسكي بشأن التهديدات، وعلى مصادر أخرى تتولّى متابعة التطوّرات الرئيسة والتي يرى باحثو كاسبرسكي أن على الجميع معرفتها والاطلاع عليها.

وأكدت نتائج التهديدات المتقدمة المستمرة للربع الأول من 2020 أن النشاط في آسيا يواصل نموه بسبب مجموعة متنوعة من الهجمات المنتشرة في أنحاء جنوب شرق آسيا وكوريا واليابان. وشهدت كاسبرسكي ظهور مجموعات تخريبية جديدة تدير حملاتها بطرق مبتكرة وأحيانًا بموازنات منخفضة، ولاحظت قدرتها على إثبات حضورها بجانب كبار اللاعبين في مشهد التهديدات، مثل CactusPete وLazarus.

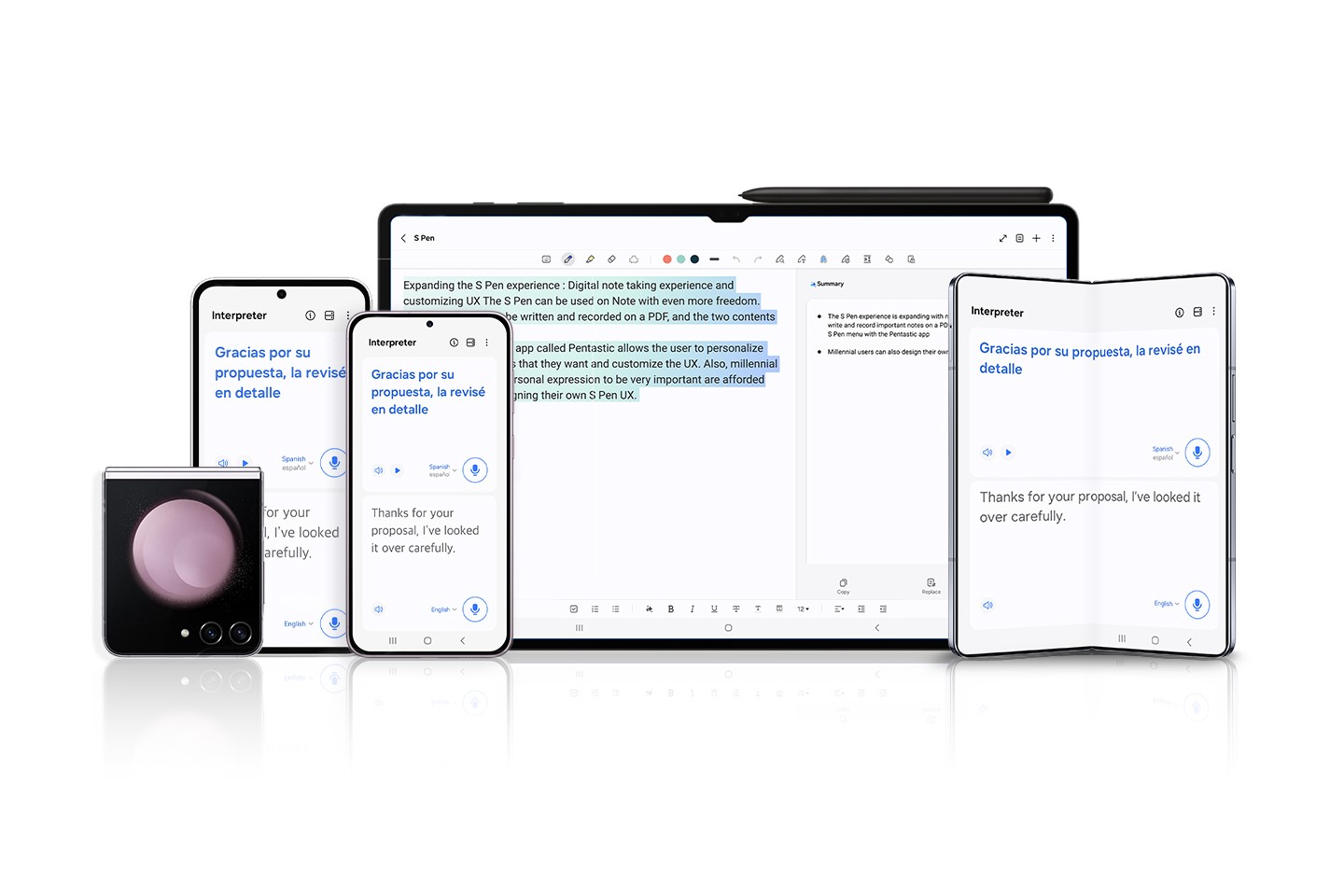

وعلاوة على ذلك، من المتوقع أن يزداد الاهتمام بالهجوم على الأجهزة المحمولة وتوزيع البرمجيات الخبيثة عليها. وكانت كاسبرسكي نشرت حديثًا تقارير حول عدد من الحملات التي ركّزت هجماتها بشدة على الهواتف المحمولة، مثل حملة LightSpy التي استهدفت المستخدمين في هونغ كونغ بما يُعرف ببرك الشرب (مواقع مزيفة مفخخة بالبرمجيات الخبيثة) واستغلت الأجهزة العاملة بنظامي التشغيل iOS وأندرويد، بالإضافة إلى حملة تجسّس على أجهزة أندرويد باسم PhantomLance تستهدف المستخدمين في جنوب شرق آسيا. وتجدر الإشارة إلى أن هاتين الحملتين استخدمتا بنجاح العديد من المنصات الإلكترونية، كالمنتديات ووسائل التواصل الاجتماعي ومتجر التطبيقات Google Play، ما يوضح اتباع نهج ذكي لتوزيع البرمجيات الخبيثة.

وليست الجهات التخريبية التي تستهدف آسيا هي الوحيدة التي طوّرت برمجيات تزرعها في الأجهزة المحمولة؛ فعلى سبيل المثال، نفّذت TransparentTribe حملة باستخدام وحدة جديدة باسم USBWorm، تستهدف المستخدمين في أفغانستان والهند وطورت برمجية خبيثة جديدة لإصابة أجهزة أندرويد، تُعتبر نسخة معدلة من تروجان التحكم عن بُعد AhMyth، وهي برمجية خبيثة مفتوحة المصدر متاحة على GitHub.

وعلاوة على ذلك، استخدمت جهات تخريبية جائحة فيروس كورونا المستجد منذ منتصف مارس للإيقاع بالضحايا، لكن ذلك لا يشير إلى حدوث تغيير مهم في التكتيكات والأساليب والإجراءات، عدا عن الاستفادة من موضوع شائع في استغلال المستخدمين. وكانت جهات مثل Kimsuky وHades وDarkHotel من أبرز الجهات التخريبية التي استغلّت هذا الموضوع.

ولم تتوقف أنشطة الجهات القائمة وراء التهديدات المتقدمة المستمرة في منطقة آسيا المحيط الهادئ أثناء الجائحة، بحسب ما أكّد فيشنتي دييز الباحث الأمني المسؤول في فريق البحث والتحليل العالمي لدى كاسبرسكي، الذي قال إن بعض الجهات الفاعلة استفادت من الجائحة بطرق مختلفة، فسعت إلى تحسين سمعتها من خلال الإعلان عن عدم استهدافها للمؤسسات الصحية في الوقت الحالي، مشيرًا إلى أن “النتائج التي توصلنا إليها تُظهر أن المكاسب المالية والسياسة والجغرافية ما زالت تشكّل المحركات الرئيسة لنشاط تلك الجهات، لا سيما التي ظهرت في العامين الماضيين وتحاول تعزيز مكانتها في أوساط الجهات التخريبية”، وأضاف: “تكتسب الأجهزة المحمولة مزيدًا من الجاذبية في الحملات التخريبية الجديدة، إذ يظهر لاعبون جدد بحلول مبتكرة، في حين أصبحت أنشطة جهات تخريبية شهيرة تجري في الخفاء تقريبًا. وقد يكون هذا نتيجة للظروف المتغيرة التي نواجهها جميعًا، لكن لا بدّ أن أشير كالعادة إلى أنه قد لا تكون لدينا رؤية كاملة، وستكون هناك أنشطة لم نرصدها بعد وأخرى لم نفهمها فهمًا كاملًا، لذا تظلّ الحماية من كل من التهديدات المعروفة والمجهولة أمرًا مهمًا للجميع”.

ويلخّص تقرير كاسبرسكي الخاص بتوجهات التهديدات المتقدمة المستمرة للربع الأول من 2020 نتائج تقارير كاسبرسكي حول معلومات التهديدات، والتي تتيحها الشركة للمشتركين فقط، وتتضمن بيانات مؤشرات الاختراق وقواعد YARA للمساعدة في الأبحاث الجنائية الرقمية والبحث عن البرمجيات الخبيثة. ويمكن الاطلاع على معلومات أوفى بالتواصل مع كاسبرسكي عبر العنوان الإلكتروني: intelreports@kaspersky.com.

ويوصي باحثو كاسبرسكي بتنفيذ التدابير التالية لتجنب الوقوع ضحية لهجوم موجّه من قبل جهات التهديدات المعروف أو المجهولة:

- تزويد فِرق مركز العمليات الأمنية بإمكانية الوصول إلى أحدث المعلومات المتعلقة بالتهديدات لإبقائها على اطلاع على الأدوات والأساليب والتكتيكات الجديدة والناشئة التي تستخدمها الجهات التخريبية ومجرمو الإنترنت.

- تنفيذ حلول الكشف عن التهديدات والاستجابة لها عند النقاط الطرفية، مثل الحلّ Kaspersky Endpoint Detection and Response، الذي يتيح التحقيق في الحوادث ومعالجتها في الوقت المناسب.

- التأكد من أن الحل الأمني الخاص بحماية النقاط الطرفية يتيح الحماية للأجهزة المحمولة من تهديدات الويب والبرمجيات الخبيثة التي تستهدف الأجهزة المحمولة، علاوة على الرقابة على التطبيقات.

- بالإضافة إلى اعتماد الحماية المناسبة للنقاط الطرفية الأساسية، ينبغي تنفيذ حل أمني مؤسسي يكتشف التهديدات المتقدمة على مستوى الشبكة في مرحلة مبكرة، مثل Kaspersky Anti Targeted Attack Platform.

- تقديم التدريب على الوعي الأمني وتطوير المهارات العملية، من خلال منصة Kaspersky Automated Awareness Platform، مثلًا، نظرًا لأن العديد من الهجمات الموجهة بدأ باللجوء إلى أساليب التصيد أو الهندسة الاجتماعية.